Por: Ramiro Caire (@rcaire)

Consultor en Seguridad informática

Que entendemos por Vulnerability Assessment?

Mucho se ha escrito ya sobre las diferencias y preferencias en cuanto a un Penetration Test o Vulnerability Assessment (VA), básicamente, un VA identifica, cuantifica y clasifica vulnerabilidades comunes y conocidas de una red, aplicación o infraestructura, por lo general de manera automática y no invasiva, es decir, no se explotan las potenciales vulnerabilidades que puedan encontrarse. Este último punto es una de los principales diferencias entre VA y Penetration Test, y es por eso que muchas compañías prefieren el VA ya que estan evaluando sistemas que están en ambientes productivos y no desean disrupción alguna debido a la utilización de exploits, código maliciosos, etc.

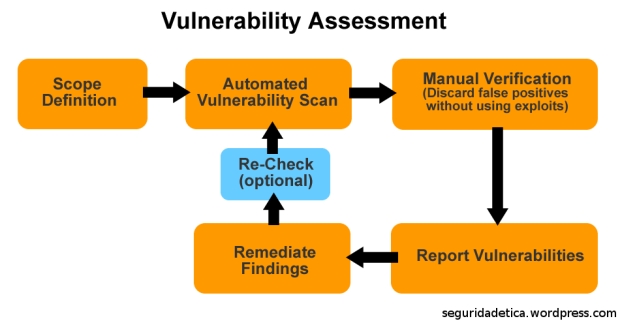

Podemos resumir a VA en estos pasos:

-

Definir y clasificar entorno (red, aplicaciones, etc)

-

Identificar mediante herramientas y técnicas de análisis todas las vulnerabilidades conocidas posibles

-

Elaborar informe priorizando los riesgos potenciales y sugerir métodos y formas de eliminar o mitigar las vulnerabilidades.

Está claro que estamos hablando de un tipo de test que es limitado, ya que como bien dijimos antes, solo se centra en vulnerabilidades conocidas, sistemas sin parches o errores de configuración por parte del sysadmin, pero dada su simplicidad, también es útil como un programa de testeo regular que toda organización debería tener.

Tests periódicos

Como mencionábamos en el punto anterior, se considera óptimo ejecutar un VA cada X período de tiempo y dedicar el tiempo entre test y test a solucionar los inconvenientes reportados. Por ejemplo, algunas organizaciones suelen hacer tres VA al año cada cuatro meses como política general, logrando así una elevación en la seguridad del entorno y adelantarse a posibles brechas en la seguridad.

No se debe tomar a VA como un test a pasar y olvidarse del tema, este es solo un punto de partida de, como dijimos antes, un plan integral de seguridad de la información que toda organización que tenga conciencia preventiva debe considerar.

Automatización vs Test Manuales